Un besoin ponctuel ? Un projet ? N’hésitez pas à demander un devis [GRATUIT]

Un besoin ponctuel ? Un projet ? N’hésitez pas à demander un devis [GRATUIT]

Temps de lecture: 20- 30 min

Avant de commencer cet article, rappelons certains faits inquiétants.

Selon un article de proofpoint, “Le phishing ciblé est à la mode”. https://www.proofpoint.com/fr/security-awareness/post/latest-phishing-january-2020“, les statistiques ainsi que l’actualité sur le phishing en 2020 ne cessent d’augmenter. Le phishing est la pratique frauduleuse consistant à envoyer des courriels malveillants en prétendant être quelqu’un d’autre. Le but est de voler les données personnelles de l’utilisateur (carte de crédit, numéro de sécurité sociale, information financier de votre entreprise etc…).

I- Des statistiques peu rassurantes..

Selon cet article, le rapport “State of the Phish” récemment publié par Proofpoint examine les tendances du phishing au niveau mondial, et comprend un certain nombre de statistiques frappantes sur le phishing. Le rapport analyse des données compilées à partir de sources multiples, dont une enquête menée auprès de plus de 600 professionnels de l’informatique dans sept pays.

L’une des conclusions de l’enquête est que près de 90 % des organisations ont subi des attaques de phishing ciblées en 2019 à savoir :

Les services SaaS et de webmail ont été le secteur industriel le plus ciblé au troisième trimestre, avec 33 % de toutes les attaques. Au troisième trimestre, le nombre de sites de phishing utilisant le cryptage HTTPS a continué à augmenter, plus des deux tiers d’entre eux utilisant le HTTPS. Cette tendance “est un indicateur clair et montre que les utilisateurs ne peuvent pas se fier uniquement au SSL pour comprendre si un site est sûr ou non”..

Ces résultats concordent avec les renseignements de Proofpoint sur les menaces, qui ont montré une tendance vers des attaques plus ciblées et personnalisées plutôt que vers des campagnes de masse. Il devient donc important aujourd’hui de sécuriser nos passerelles de messagerie pour éviter toutes attaques ciblées sur les VIP.

Alors comment sécuriser vos échanges de bout en bout?

C’est là que les passerelles de sécurisation email tirent leurs épingles du jeu. Cisco Email Security Appliance, Clearswift Secure Email Gateway, Fortinet FortiMail, McAfee Security pour serveurs de messagerie, Microsoft Exchange Online Protection, Proofpoint Email Protection, Sophos Email Appliance sont quelques-unes des offres importantes du marché de la sécurité de la messagerie électronique. Cela dit, seuls les produits comme proofpoint et cisco prennent en charge tous les modèles de déploiement, du cloud public à l’appliance on premise.

Une fois, ces passerelles de messagerie en place, il faut savoir bien les configurer pour bénéficier de toute la puissance et de la protection nécessaire pour vos domaines de messagerie.

Une bonne politique de sécurisation de son système de messagerie consiste à utiliser plusieurs niveaux de protection. Il existe aujourd’hui trois technologies qui sont les plus utilisées , SPF, DKIM et DMARC.

Si les trois modèles sont activés en même temps, vous aurez une protection complète face aux différentes attaques externes garantissant ainsi l’authentification ,la légitimité du mail mais aussi de son expéditeur.

Avant de commencer posons les définitions de ces 3 modules :

Pourquoi utiliser ces 3 méthodes en entreprise ?

Dans la vie de tous les jours, nous devons prouver notre identité ( carte ID lors d’un abonnement, achat par carte, réservation etc..) vous devez toujours prouver que vous êtes bien ce que vous prétendez être.

Le monde de la messagerie fonctionne de la même manière. Afin de franchir les barrières des filtres d’antispam, vous devez prouver que vous êtes un expéditeur légitime et que vous n’envoyez pas au nom de quelqu’un d’autre et que votre identité n’a pas été compromise.

Comment y arriver ? Tout simplement, en utilisant SPF, DKIM et DMARC.

Ces standards permettent de prouver l’authentification d’un expéditeur et de protéger le contenu dans le cadre d’un échange d’email.

II – SPF

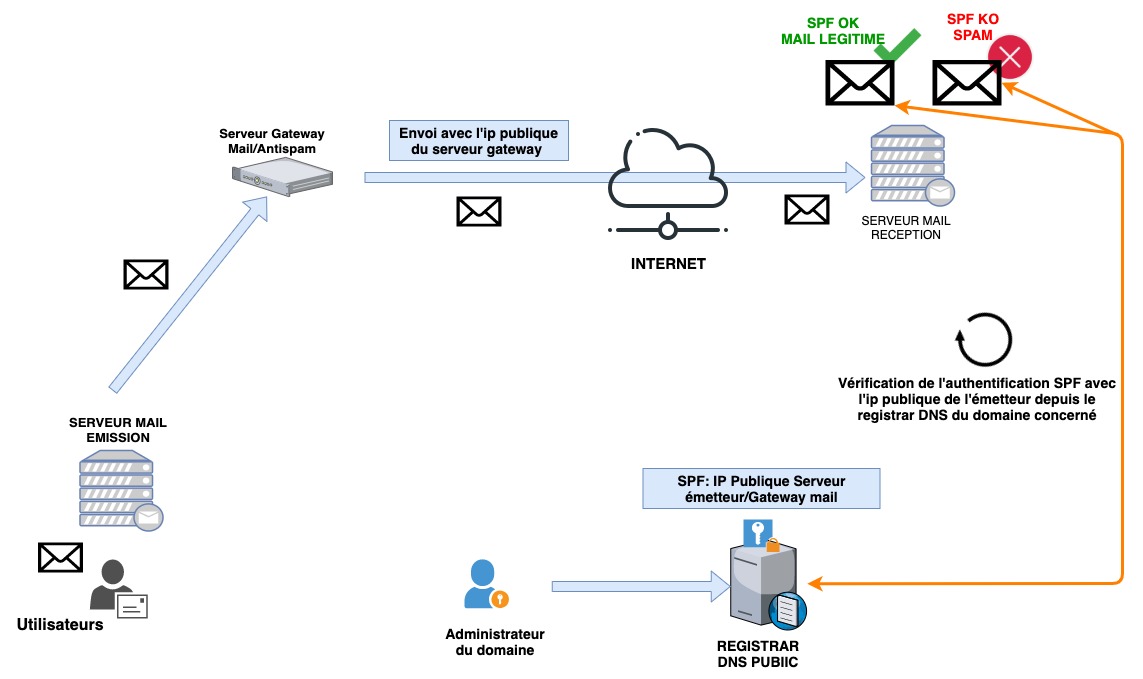

SPF, ou Sender Policy Framework, est un protocole de validation de courrier électronique conçu pour détecter et bloquer l’usurpation de courrier électronique (basé sur l’ip de l’émetteur) qui permet aux échangeurs de courrier de vérifier que le courrier entrant d’un domaine provient d’une adresse IP autorisée par les administrateurs de ce domaine.

Quel est son fonctionnement ?

Après l’envoi d’un message, les FAI fournisseurs de services Internet vérifieront le domaine du chemin de retour. Ils compareront ensuite l’adresse IP qui a envoyé l’email à l’adresse IP répertoriée dans l’enregistrement SPF du domaine Return-Path pour voir s’il est aligné. Si tel est le cas, l’authentification SPF a été confirmée et le message sera remis.

Pourquoi le SPF est-il important ?

SPF est un standard qui vous protège des spammeurs/phisheur potentiels. Le spam par courrier électronique et le phishing utilisent souvent des adresses et

domaines usurpés. La publication et la vérification d’enregistrements SPF sont l’une des techniques antispam les plus fiables et les plus simples à utiliser . Si vous avez une bonne réputation en matière d’envoi, un spammeur peut tenter d’envoyer des courriers électroniques de votre domaine afin de s’affranchir de votre réputation sur internet. Cependant, une authentification SPF révélera au FAI destinataire que le domaine peut vous appartenir, mais que le serveur n’autorise pas l’envoi de courrier pour votre domaine. Un enregistrement SPF dans un domaine de premier ordre (par exemple, nexally.fr) authentifiera automatiquement tous les sous-domaines (exemple : mail.nexally.fr) situés sous celui-ci qui ne contiendrait pas leur propre enregistrement SPF.

Comment faire ?

Il suffit de réaliser un enregistrement Texte TXT dans votre registrar DNS qui spécifie quelles adresses IP et/ou quels serveurs sont autorisés à envoyer des messages depuis ce domaine.

III – DKIM

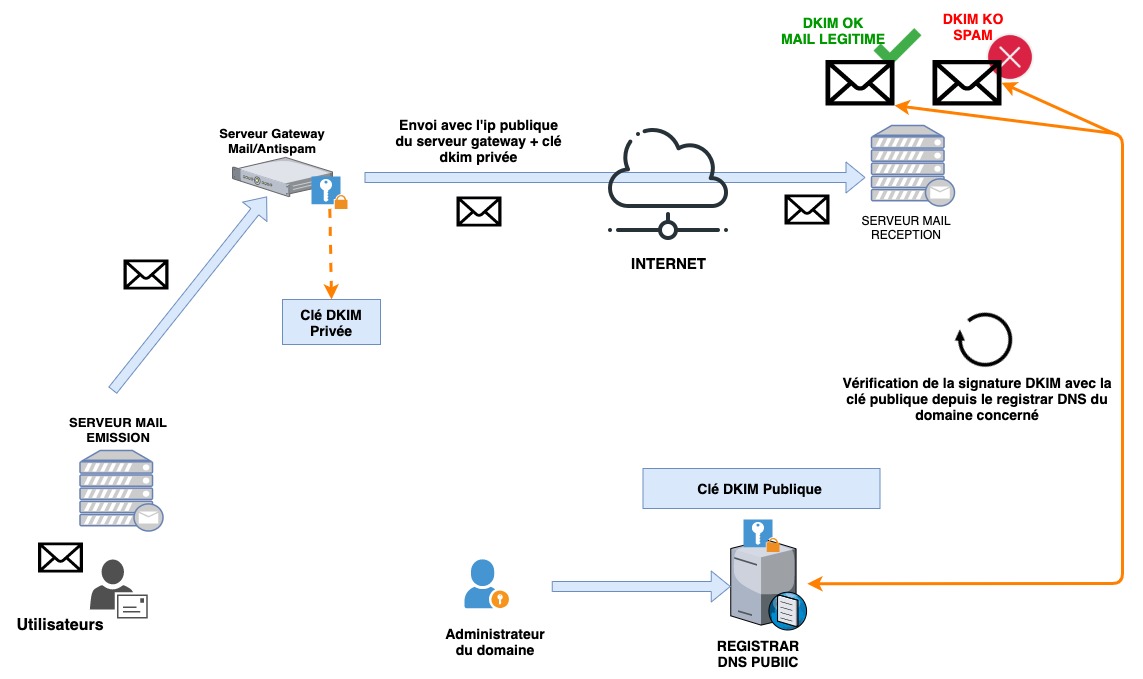

DKIM, ou DomainKeys Identified Mail, permet à une organisation (ou à un gestionnaire du message) d’assumer la responsabilité d’un message en transit. DKIM associe un nouvel identifiant de nom de domaine à un message et utilise la cryptographie pour valider l’autorisation de présence.

Quel est son fonctionnement ?

DKIM utilise un algorithme de cryptage qui crée une paire de clés électroniques, une clé publique et une clé privée. La signature se situe dans l’en-tête de chaque email envoyé. Elle est propre à votre domaine de messagerie, vous en possédez la clé privée. Cette clé privée correspond a une clé publique, qui est enregistrée dans votre Registrar DNS. Lorsque vous envoyez un message, le serveur (ici la passerelle de messagerie en l’occurrence) qui le reçoit va aller regarder votre clé publique. Ainsi, il détermine si la clé privée a bien été utilisée lors de l’envoi du message afin d’y inscrire la signature cryptographique. Si la clé privée n’a pas été utilisée, alors le message est considéré comme non légitime.

Le chiffrement de la première clé ne peut être déchiffré que par l’autre clé. Un expéditeur publiera la clé «publique» dans l’enregistrement DNS et répertoriera son emplacement dans la signature DKIM avec le domaine «d =» et le sélecteur «s =». Le propriétaire du DNS garde la clé privée secrète. Si les informations contenues dans la signature décryptée correspondent aux informations reçues dans l’en-tête non crypté, le serveur considère que l’en-tête n’est pas falsifié pendant la transmission et la réception. En d’autres termes, DKIM permet de signer un email par chiffrement numérique. Cette signature est un en-tête du message électronique.

Voici un exemple de signature DKIM :

DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed; t=1476054397;s=m1; d=e.exemple.com; i=@e.exemple.com;h=Date:From:To:Subject:MIME-Version:Content-Type;bh=Rm+zVdTj9mQiUHxMpu+O9d9OuV3cOTuaNWHONtEXYo0=; b=oGVqGJKcS8KZ+YR8+AKzGKg2t1qpCCsedfrdszeeU/MvQnl9hRpn9NYSR1vV20MSYvJP9ZBiG7hftTHxYUwrP/

Ur4Gt4a6bzt6Q6KETOiUrksD1Jnvwt7YG/cwGqGfjfmuYU +/fk3oboohCsnvOI79hHrR8q/a0eCLnkL5E E43d1po=

|

Comment faire ?

Il suffit de réaliser un enregistrement Texte TXT dans votre registrar DNS qui crée une relation de confiance entre l’expéditeur et le destinataire.

Il faut renseigner la clé publique dans l’enregistrement DNS avec le domaine «d =» et le sélecteur «s =».

Pourquoi DKIM est-il important?

DKIM prouve trois choses:

IV – DMARC

DMARC, (Domain-based Message Authentication, Reporting and Conformance) est une méthode d’authentification supplémentaire en s’appuyant sur SPF et DKIM. Elle permet de vérifier si un courrier électronique a effectivement été envoyé par le propriétaire . Pour que les règles DMARC s’appliquent, SPF et DKIM doivent fonctionner et au moins l’un d’entre eux doit être aligné.

L’identité est validée si il y a au moins un alignement des deux méthodes d’authentification:

Quel est son fonctionnement ?

Dans la mise en place d’un enregistrement DMARC, vous avez le choix entre 3 attributs qui renvoient à des stratégies différentes. Ces stratégies indiquent au serveur destinataire comment traiter le courrier envoyé, non conforme à DMARC. Ainsi on retrouve les attributs suivants:

|

Une implémentation efficace de DMARC permet de faire passer lentement une transition de mails stockés en quarantaine à un rejet total. Un bon usage nécessite également que l’expéditeur surveille régulièrement les rapports DMARC. Ces rapports informent, entre autres, de toute tentative de phishing sur le domaine dans le cas d’un échec de DKIM ou de SPF.

Point conseil ?

Vous pouvez procéder à un paramétrage optimal de DMARC en 10 semaines afin de s’assurer que tout est ok avant d’appliquer un niveau de sécurité maximum.

Appliquer DMARC sur le domaine principal pour protéger tout le domaine (et ses sous-domaines). Ne pas oublier d’inclure dans SPF, toutes les IP autorisées à router des e-mails avec le domaine (cf. IP du routeur professionnel si vous en utilisez un).

Comment faire ?

Pour que DMARC soit efficace, il vous faudra paramétrer les systèmes d’authentification SPF et DKIM et bien sûr que vous soyez le propriétaire du domaine (on favorisera l’implémentation de DMARC sur le domaine principal, ce qui permettra de protéger également les sous-domaines).

Donc, avant de vous lancer dans l’implémentation de DMARC, soyez bien sûr que SPF et DKIM soient correctement implémentés.

Puis,Il suffit de réaliser un enregistrement Texte TXT dans votre registrar DNS qui crée un alignement soit SPF soit DKIM.

Il faudra alors renseigner les attributs spécifiques dans l’enregistrement DNS avec la policy «p,reject,quarantine» ,la version «v =», le receiver “rua” , le pourcentage qui sera soumis au filtrage en fonction de la policy appliquée “pct” et le Forensic Receivers “ruf“.

Exemple ci dessous:

v=DMARC1; p=none; fo=1; pct=100; rua=mailto:dmarc_rua@emaildefense.proofpoint.com;ruf=mailto:dmarc_ruf@emaildefense.proofpoint.com

L’enregistrement ci dessus permet de faire une analyse du domaine en envoyant les logs vers proofpoint. Cela permet de vérifier et avoir un aperçu d’un point de vue sécurité du domaine. Un mode reject permettra par la suite de sécuriser le domaine après l’audit.

Conclusion

Ces méthodes permettent de protéger l’identité de vos domaines et le contenu de vos messages de bout en bout. La mise en place du DMARC offre une combinaison parfaite pour la protection de vos échanges. Les grandes enseignes comme Google mais aussi les éditeurs tiers comme Proofpoint recommande l’utilisation de DMARC pour les expéditeurs de courrier, ce que nous suggérons fortement. De plus, Google et Microsoft sont compatibles DMARC. Cela prouve aux FAI (fournisseurs d’accès internet) que vous êtes un expéditeur sérieux et que vous êtes prêt à prendre des mesures de précaution pour protéger votre identité et votre réputation. Enfin, la passerelle de messagerie sécurisée est devenue le socle incontournable pour lutter contre les attaques extérieures vers les grandes entreprises mais aussi vers les PME.

Source :

https://blog.devensys.com/spf-dkim-dmarc

https://fr.wikipedia.org/wiki/DMARC

https://www.proofpoint.com/fr/security-awareness/post/latest-phishing-january-2020

Temps de lecture: 20- 30 min

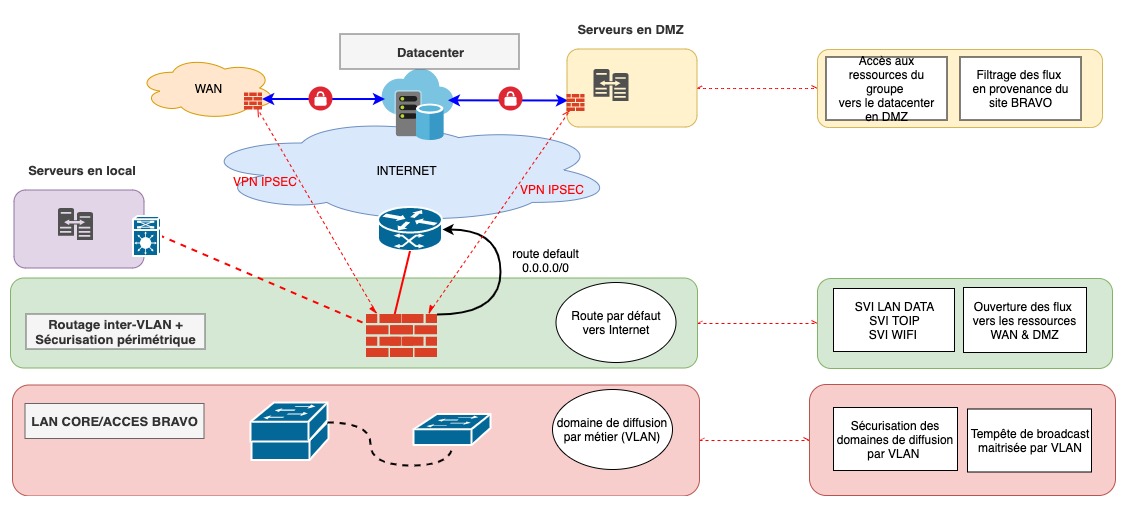

Contexte

Nous avons vu lors du chapitre précèdent, les différentes possibilités d’interconnexion vis-à-vis du WAN. En prenant en compte les critères métiers et les enjeux de la sécurité de ce projet, nous avons choisi le raccordement par un vpn IPSEC.

Dans cette partie nous allons voir quelles sont les différentes architectures que l’on retrouve dans la majorité de nos entreprises aujourd’hui.

Puis nous nous focaliserons sur notre étude de cas afin de définir l’architecture cible pour notre site distant BRAVO.

I- Présentation des architectures standardisées (best practice).

Les architectures LAN doivent être repensées aujourd’hui. La plupart des entreprises possèdent encore des réseaux locaux non segmentés avec l’existence de ce fameux VLAN par défaut.

La digitalisation accélère l’ensemble des processus métiers et une architecture LAN doit être capable de s’adapter à ce changement dû à la diversification des services, de qualité de service, mais aussi de la sécurité.

Les recommandations d’architecture L2 / L3 (core/distribution/accès) des chez CISCO restent aujourd’hui la base de toutes références.

Voici les différentes architectures de branch office (site feuille/site campus) que l’on retrouve en grande majorité dans les grandes entreprises d’aujourd’hui, détaillons ensemble quelques-unes.

L’architecture LAN à 1 niveau (la mutualisation des services)

L’architecture à 1 niveau a pour but de mutualiser l’ensemble des briques fonctionnelles du switch (routage et accès).

Les fonctions de cœur, distribution et accès sont fusionnés sur un équipement de fédération.

Cet équipement peut, selon les cas, travailler avec le WAN au niveau 2(avec une default gateway) ou au niveau 3 à l’aide d’un protocole de routage dynamique (nécessite d’une licence de routage sur le switch).

La couche d’accès travaille au niveau 2. Elle définit une segmentation par domaine de diffusion que l’on appelle “VLAN”.

Elle offre également les fonctionnalités suivantes :

Ce type d’architecture à un niveau est privilégié pour des très petits sites (moins d’une centaine de ports réseaux).

|

|

|

|

|

Architecture simplifiée |

Architecture redondée |

|

|

Caractéristiques

|

Caractéristiques

|

|

|

zone serveur

|

zone serveur

|

|

|

Accostage wan et routage

|

Accostage wan et routage

|

|

Implémentation & Interconnexion

|

Implémentation & Interconnexion

|

|

L’architecture LAN de 2 niveaux (la segmentation en deux parties)

L’architecture à deux niveaux reprend les caractéristiques de l’architecture précédente mais cette fois-ci on ajoutera un switch dédié au bloc serveur et un niveau supplémentaire pour les switch d’accès.

Le bloc serveur permet de mettre en place un serveur de partage de fichier (Filer) ou encore un serveur WSUS pour les mises à jour windows en local. Cela permet au site de ne pas consommer les ressources “bureautiques” via le datacenter et prioriser ainsi les flux métiers via le WAN..

Il s’agit de sites regroupant jusqu’à plusieurs centaines d’utilisateurs.

|

|

|

|

|

Architecture simplifiée |

Architecture redondée |

|

|

Caractéristiques

|

Caractéristiques

|

|

|

zone serveur

|

zone serveur

|

|

|

Accostage wan et routage

|

Accostage wan et routage

|

|

Implémentation & Interconnexion

|

Implémentation & Interconnexion

|

|

L’architecture LAN de 3 niveaux (la segmentation en trois parties)

L’architecture à trois niveaux reprend les caractéristiques de l’architecture précédente mais cette fois-ci, les fonctions de cœur , distribution et accès sont matérialisées sur des équipements distincts.

Les équipements de distribution et de cœur forment le « backbone » du réseau.

Les cœurs travaillent avec les routeurs WAN au niveau 3 à l’aide du protocole de routage BGP ou simplement via une route statique par défaut. Le cœur utilise des liens hauts débits et met en œuvre des techniques de partage de charge. L’objectif est d’allier fiabilité, faible latence et haute performance.

De même, il met en œuvre un protocole de routage dynamique afin de véhiculer l’ensemble des informations de routage et de pallier la défaillance d’un lien ou d’un équipement.

La couche de distribution permet d’économiser des longueurs de fibre optique conséquente entre les équipements d’accès et les cœurs par rapport à une architecture à deux niveaux dans le cas des sites étendus. Ce type d’architecture est donc à privilégier pour les sites très étendus (campus, sites industriels, zone d’activités, etc.). Il s’agit de sites regroupant jusqu’à quelques milliers d’utilisateurs.

La couche d’accès travaille au niveau 2. Elle définit une segmentation en domaines de diffusions par VLAN. Elle offre les mêmes fonctionnalités décrites plus haut.

|

|

|

|

|

Architecture simplifiée |

Architecture redondée |

|

|

Caractéristiques

Un design avec deux cœurs de réseau est fortement conseillé. |

Caractéristiques

|

|

|

Zone serveur

|

Zone serveur

|

|

|

Accostage wan et routage

|

Accostage wan et routage

|

|

Implémentation & Interconnexion

|

Implémentation & Interconnexion

|

|

L’architecture routée par un firewall .

L’architecture routée par un firewall consiste à faire porter de routage sur un firewall en coupure du LAN avec le WAN/INTERNET. En règle générale, on retrouve souvent ce type d’infrastructure si on souhaite apporter une couche de sécurité périmétrique entre les différents sous réseaux, mais aussi à sécuriser les sites distants non maitrisés. Le switch quant à lui aura pour rôle d’apporter la brique de niveau 2 avec les différents vlan ;

Afin d’acheminer l’ensemble des flux vers le wan, un lien trunk sera configuré vers le firewall (ou l’équipement faisant office de point de routage faisant passer l’ensemble des vlan vers le wan.

Enfin une passerelle sera configurée depuis le switch vers vers le firewall et une passerelle par défaut sera configurée depuis les firewall vers internet/WAN.

Nous verrons en détail ce modèle d’architecture plus bas dans ce chapitre.

L’architecture cloud Meraki

MERAKI est une solution de réseaux d’entreprises entièrement gérée dans le cloud.

La gestion des configurations, de la supervision et de l’analyse du réseau se fait entièrement à travers un Dashboard centralisé dans le Cloud.

Le Dashboard est une interface Web (https://account.meraki.com/secure/login/dashboard_login”) sécurisée et étanche entre tous les clients.

Un compte utilisateur est associé à une ou plusieurs organisation(s) qui elle-même comporte un ou plusieurs réseau(x). L’interface permet ensuite de configurer par onglet, chacun des équipements associés au réseau.

La solution nécessite d’avoir une sortie internet pour pouvoir se synchroniser avec le cloud et de récupérer sa configuration dédiée. On peut alors designer deux types de solution:

La première solution consiste à utiliser la sortie internet du groupe ALPHA,

La deuxième solution consiste à utiliser la sortie internet local du site.

|

|

||

|

Architecture simplifiée |

||

|

Caractéristiques |

|

|

|

Zone de serveur |

|

|

| Accostage wan et routage |

|

|

|

Implémentation & interconnexion |

|

|

II – Interconnexion du site bravo: étude de cas.

Architecture simplifiée

Nous avons vu lors des chapitres précédents, l’urgence d’interconnecter le SI ALPHA avec d’un site n’appartenant pas au groupe. La solution de mettre en place d’un vpn ipsec prend tout son sens ici. Nous allons devoir interconnecter dans un premier temps l’infrastructure tout en minimisant les impacts vis-à-vis de la sécurité.

Procédons maintenant à l’étape suivante, comment choisir notre solution en fonction de l’architecture globale du groupe?

La solution routée par un firewall semble convenir à notre besoin et respecte les critères suivants :

Regardons de plus près comment cette architecture peut s’interfacer avec le groupe.

L’architecture cible ci-dessous se compose ainsi:

|

Type de matériel

Une fois le design pensé, il nous faut également se poser les bonnes questions : quelle est la capacité du site ? Quels sont les types de flux qui vont transiter ? Ou encore, doit-t ‘on s’orienter vers un firewall next gen ? (offrant la possibilité de faire du filtrage au niveau applicatif etc..)

Les solutions de Fortinet permettent aujourd’hui de répondre à toutes ces questions tout en offrant un bon rapport qualité / prix qui leurs rendent compétitifs sur le marché d’aujourd’hui.

De même d’un point de vue d’administration de la solution, ces boitiers sont faciles à prendre en main et ne montrent aucune complexité à les configurer et quel que soit le type de site et de son niveau de sécurisation. Ces types de boitiers répondent largement aux exigences de notre besoin. Nous allons donc partir sur un modèle du type F90E offrant toutes les fonctionnalités de la gamme E avec une possibilité d’avoir une couche SD WAN depuis la version 6.2.

Ci dessous un lien permettant de voir le datasheet de ce type de boitier : https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/FortiGate_90E_Series.pdf

Côté LAN, nous pouvons partir sur les nouvelles gammes switch cisco 9200 offrants de nouvelles fonctionnalités que des switch catalyst standard (2960X, 3650, 3850 etc). Ces nouvelles gammes possèdent 2 types de licence (sans l’offre DNA): Essentials et Advantage

Ces switch disposent en plus la possibilité de faire du devops, automation, SD accès etc..

Il est important de garder en mémoire qu’avant toute interconnexion, il est nécessaire d’apporter une analyse de risque sur le projet. En effet, effectuer une refonte pendant un projet de migration n’est pas toujours possible en amont. Il faut alors doubler la vigilance sur les flux entrants vers le Datacenter du groupe (en l’occurrence ici vers la DMZ).

Enfin, pour conclure ce chapitre, nous pouvons tout simplement résumer l’idée qu’en fonction de chaque type de site nous pouvons décliner et industrialiser une architecture standardisé.

Exemple de modèle d’architecture “type” que l’on retrouve en entreprise

| Site à un niveau

(petits sites PME/branch office) |

Site à deux niveaux

(Moyens sites immeuble/ branch office) |

Site à trois niveaux

Gros site (siège ou campus) |

|

| Architecture simplifiée | Pas de routage sur le lan

Site Mono raccordé |

Routage inter-vlan porté sur le cœur

Site mono raccordé |

Routage inter-vlan porté sur la brique de distribution

Site mono raccordé |

| Architecture redondée | Pas de routage sur lan

Site doublement raccordé |

Routage inter-vlan porté sur le cœur

Routage de la brique serveur sur le cœur Switch d’accès doublement raccordé |

Routage inter-vlan porté sur la brique de distribution

Routage de la brique serveur sur le cœur Switch d’accès doublement raccordé |