Temps de lecture: 20- 30 min

Contexte

Nous avons vu lors du chapitre précèdent, les différentes possibilités d’interconnexion vis-à-vis du WAN. En prenant en compte les critères métiers et les enjeux de la sécurité de ce projet, nous avons choisi le raccordement par un vpn IPSEC.

Dans cette partie nous allons voir quelles sont les différentes architectures que l’on retrouve dans la majorité de nos entreprises aujourd’hui.

Puis nous nous focaliserons sur notre étude de cas afin de définir l’architecture cible pour notre site distant BRAVO.

I- Présentation des architectures standardisées (best practice).

Les architectures LAN doivent être repensées aujourd’hui. La plupart des entreprises possèdent encore des réseaux locaux non segmentés avec l’existence de ce fameux VLAN par défaut.

La digitalisation accélère l’ensemble des processus métiers et une architecture LAN doit être capable de s’adapter à ce changement dû à la diversification des services, de qualité de service, mais aussi de la sécurité.

Les recommandations d’architecture L2 / L3 (core/distribution/accès) des chez CISCO restent aujourd’hui la base de toutes références.

Voici les différentes architectures de branch office (site feuille/site campus) que l’on retrouve en grande majorité dans les grandes entreprises d’aujourd’hui, détaillons ensemble quelques-unes.

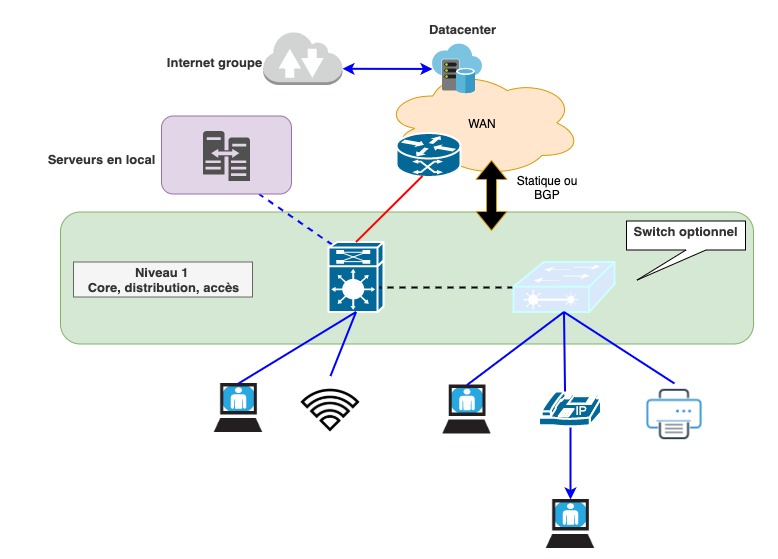

L’architecture LAN à 1 niveau (la mutualisation des services)

L’architecture à 1 niveau a pour but de mutualiser l’ensemble des briques fonctionnelles du switch (routage et accès).

Les fonctions de cœur, distribution et accès sont fusionnés sur un équipement de fédération.

Cet équipement peut, selon les cas, travailler avec le WAN au niveau 2(avec une default gateway) ou au niveau 3 à l’aide d’un protocole de routage dynamique (nécessite d’une licence de routage sur le switch).

La couche d’accès travaille au niveau 2. Elle définit une segmentation par domaine de diffusion que l’on appelle “VLAN”.

Elle offre également les fonctionnalités suivantes :

- La classification, le marquage, la priorisation, l’acceptation et l’ordonnancement des flux en terme de QoS.

- L’implémentation des mécanismes de sécurité pour lutter contre des usurpations d’adresses IP / MAC, attaques de type « man in the middle », déni de service, etc

- La protection des domaines de diffusion par le protocole RSTP (Rapid Spanning-Tree)

Ce type d’architecture à un niveau est privilégié pour des très petits sites (moins d’une centaine de ports réseaux).

|

|

|

|

|

Architecture simplifiée |

Architecture redondée |

|

|

Caractéristiques

|

Caractéristiques

|

|

|

zone serveur

|

zone serveur

|

|

|

Accostage wan et routage

|

Accostage wan et routage

|

|

Implémentation & Interconnexion

|

Implémentation & Interconnexion

|

|

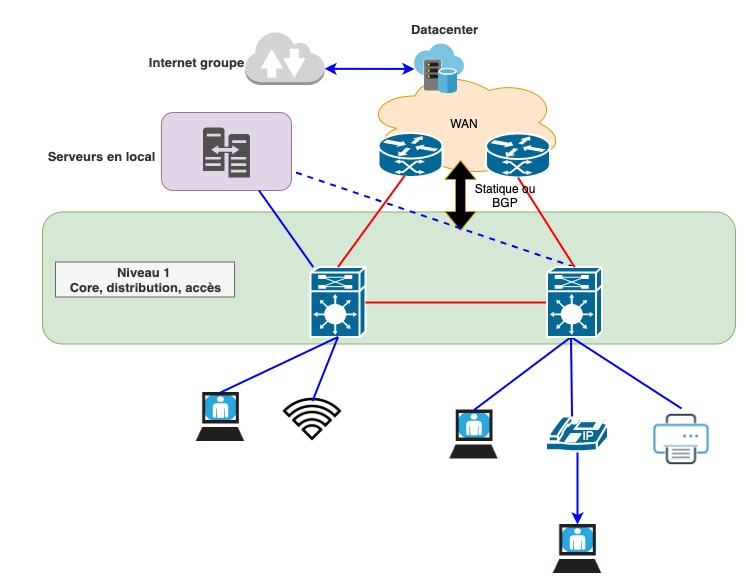

L’architecture LAN de 2 niveaux (la segmentation en deux parties)

L’architecture à deux niveaux reprend les caractéristiques de l’architecture précédente mais cette fois-ci on ajoutera un switch dédié au bloc serveur et un niveau supplémentaire pour les switch d’accès.

Le bloc serveur permet de mettre en place un serveur de partage de fichier (Filer) ou encore un serveur WSUS pour les mises à jour windows en local. Cela permet au site de ne pas consommer les ressources “bureautiques” via le datacenter et prioriser ainsi les flux métiers via le WAN..

Il s’agit de sites regroupant jusqu’à plusieurs centaines d’utilisateurs.

|

|

|

|

|

Architecture simplifiée |

Architecture redondée |

|

|

Caractéristiques

|

Caractéristiques

|

|

|

zone serveur

|

zone serveur

|

|

|

Accostage wan et routage

|

Accostage wan et routage

|

|

Implémentation & Interconnexion

|

Implémentation & Interconnexion

|

|

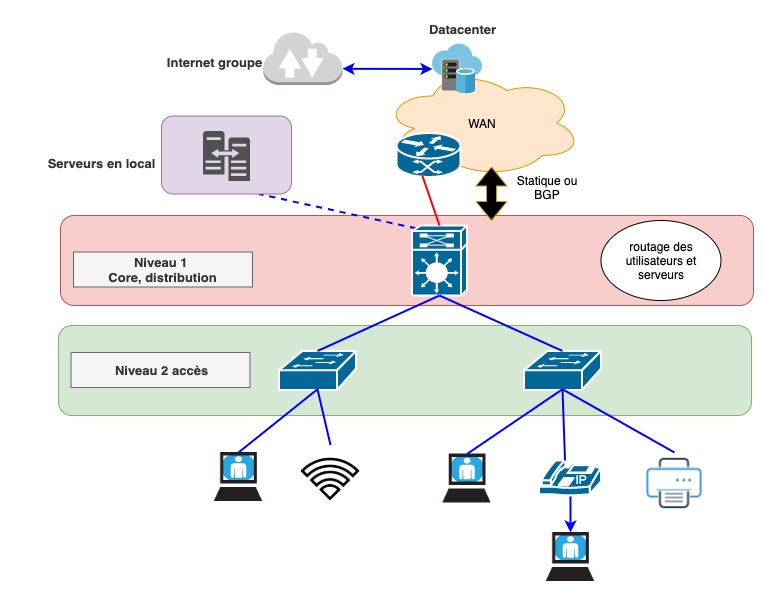

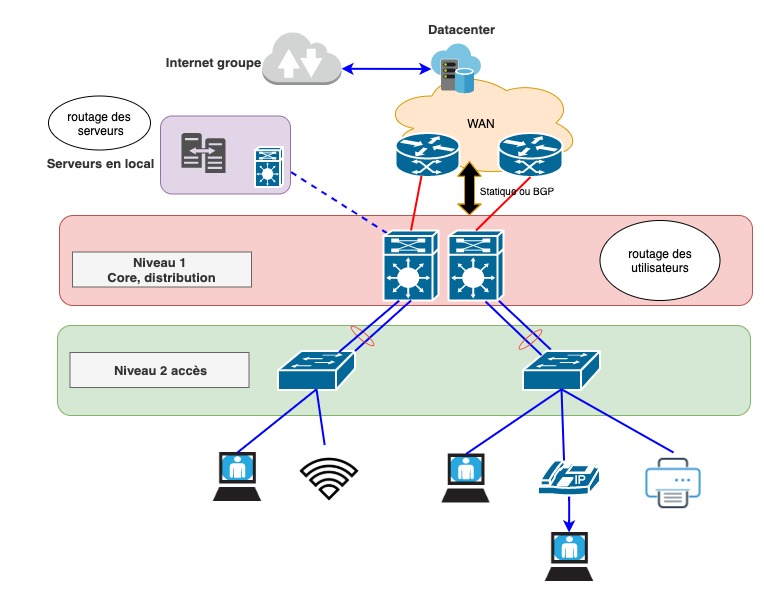

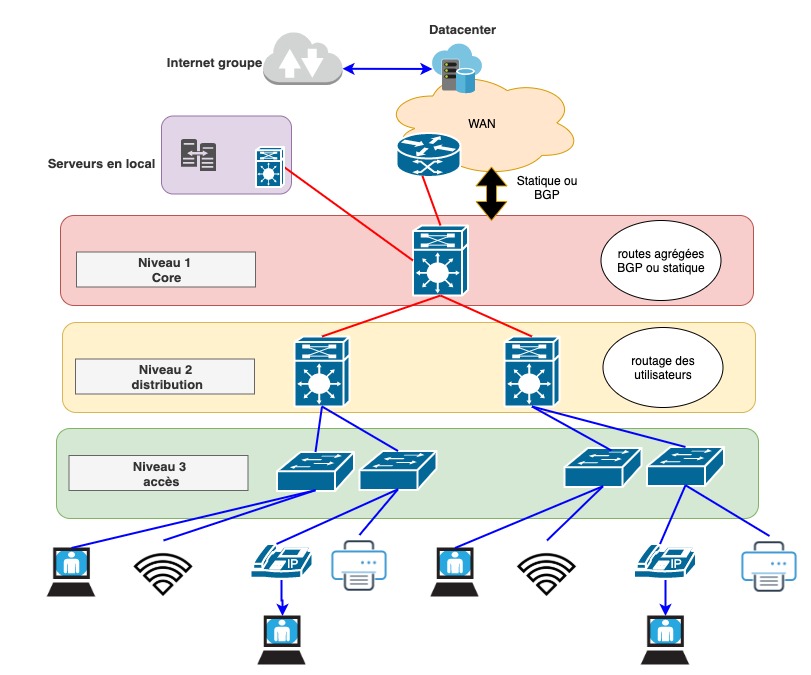

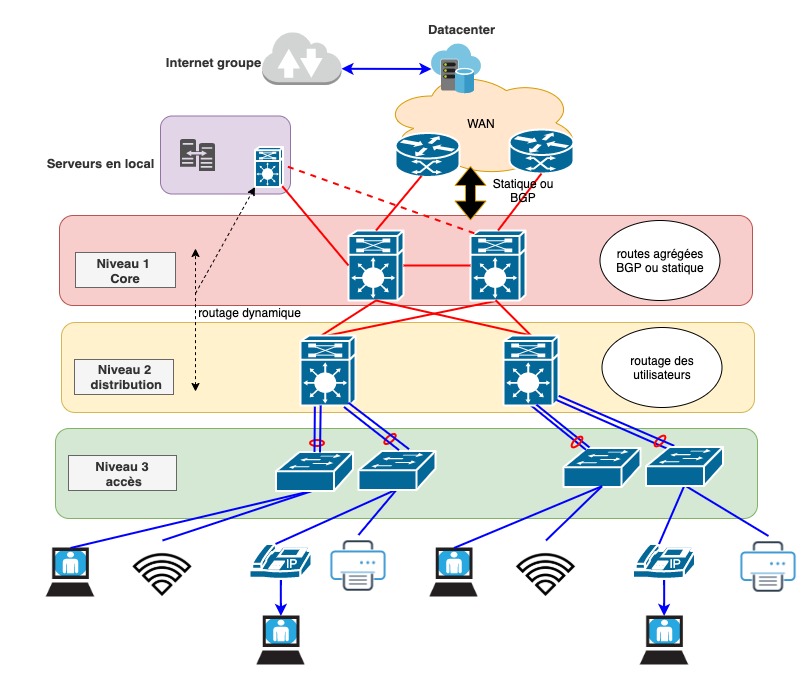

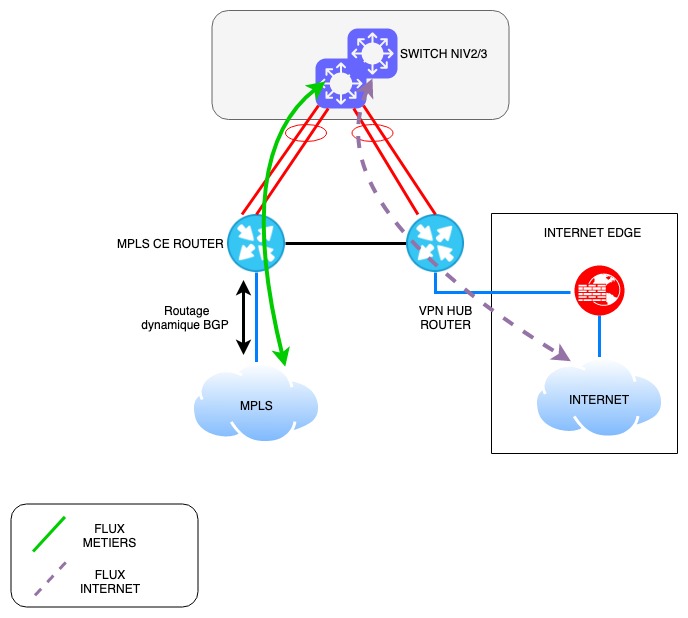

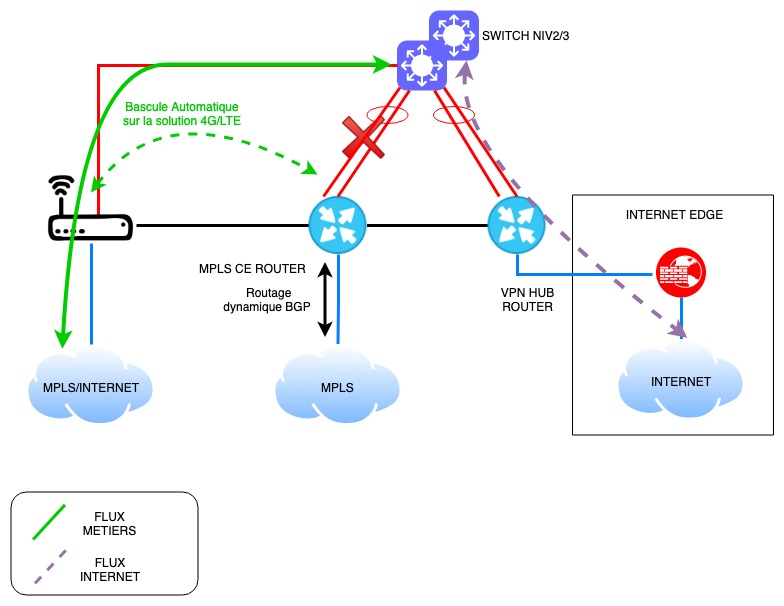

L’architecture LAN de 3 niveaux (la segmentation en trois parties)

L’architecture à trois niveaux reprend les caractéristiques de l’architecture précédente mais cette fois-ci, les fonctions de cœur , distribution et accès sont matérialisées sur des équipements distincts.

Les équipements de distribution et de cœur forment le « backbone » du réseau.

Les cœurs travaillent avec les routeurs WAN au niveau 3 à l’aide du protocole de routage BGP ou simplement via une route statique par défaut. Le cœur utilise des liens hauts débits et met en œuvre des techniques de partage de charge. L’objectif est d’allier fiabilité, faible latence et haute performance.

De même, il met en œuvre un protocole de routage dynamique afin de véhiculer l’ensemble des informations de routage et de pallier la défaillance d’un lien ou d’un équipement.

La couche de distribution permet d’économiser des longueurs de fibre optique conséquente entre les équipements d’accès et les cœurs par rapport à une architecture à deux niveaux dans le cas des sites étendus. Ce type d’architecture est donc à privilégier pour les sites très étendus (campus, sites industriels, zone d’activités, etc.). Il s’agit de sites regroupant jusqu’à quelques milliers d’utilisateurs.

La couche d’accès travaille au niveau 2. Elle définit une segmentation en domaines de diffusions par VLAN. Elle offre les mêmes fonctionnalités décrites plus haut.

|

|

|

|

|

Architecture simplifiée |

Architecture redondée |

|

|

Caractéristiques

Un design avec deux cœurs de réseau est fortement conseillé. |

Caractéristiques

|

|

|

Zone serveur

|

Zone serveur

|

|

|

Accostage wan et routage

|

Accostage wan et routage

|

|

Implémentation & Interconnexion

|

Implémentation & Interconnexion

|

|

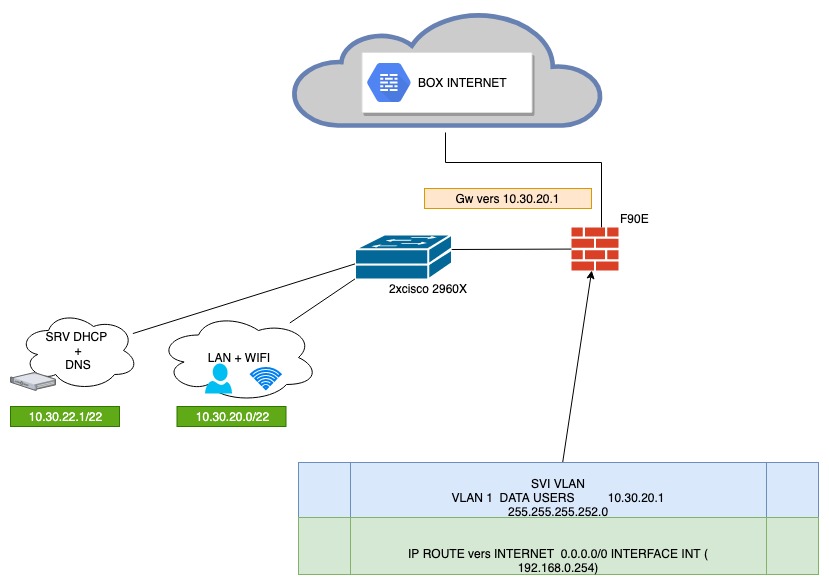

L’architecture routée par un firewall .

L’architecture routée par un firewall consiste à faire porter de routage sur un firewall en coupure du LAN avec le WAN/INTERNET. En règle générale, on retrouve souvent ce type d’infrastructure si on souhaite apporter une couche de sécurité périmétrique entre les différents sous réseaux, mais aussi à sécuriser les sites distants non maitrisés. Le switch quant à lui aura pour rôle d’apporter la brique de niveau 2 avec les différents vlan ;

Afin d’acheminer l’ensemble des flux vers le wan, un lien trunk sera configuré vers le firewall (ou l’équipement faisant office de point de routage faisant passer l’ensemble des vlan vers le wan.

Enfin une passerelle sera configurée depuis le switch vers vers le firewall et une passerelle par défaut sera configurée depuis les firewall vers internet/WAN.

Nous verrons en détail ce modèle d’architecture plus bas dans ce chapitre.

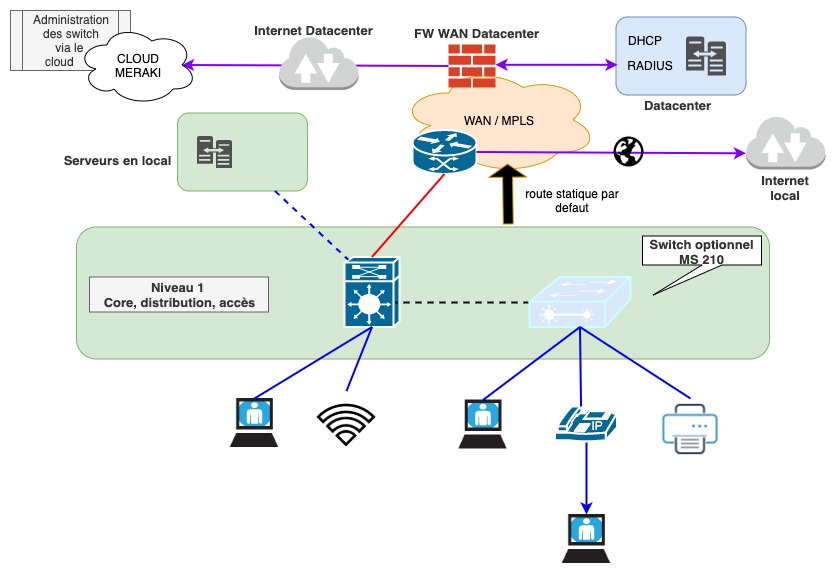

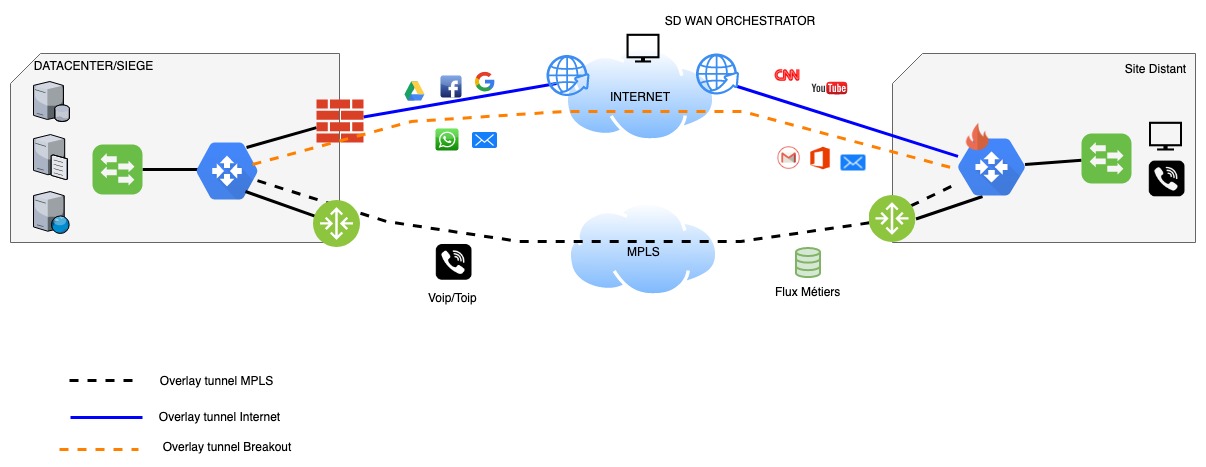

L’architecture cloud Meraki

MERAKI est une solution de réseaux d’entreprises entièrement gérée dans le cloud.

La gestion des configurations, de la supervision et de l’analyse du réseau se fait entièrement à travers un Dashboard centralisé dans le Cloud.

Le Dashboard est une interface Web (https://account.meraki.com/secure/login/dashboard_login”) sécurisée et étanche entre tous les clients.

Un compte utilisateur est associé à une ou plusieurs organisation(s) qui elle-même comporte un ou plusieurs réseau(x). L’interface permet ensuite de configurer par onglet, chacun des équipements associés au réseau.

La solution nécessite d’avoir une sortie internet pour pouvoir se synchroniser avec le cloud et de récupérer sa configuration dédiée. On peut alors designer deux types de solution:

La première solution consiste à utiliser la sortie internet du groupe ALPHA,

La deuxième solution consiste à utiliser la sortie internet local du site.

|

|

||

|

Architecture simplifiée |

||

|

Caractéristiques |

|

|

|

Zone de serveur |

|

|

| Accostage wan et routage |

|

|

|

Implémentation & interconnexion |

|

|

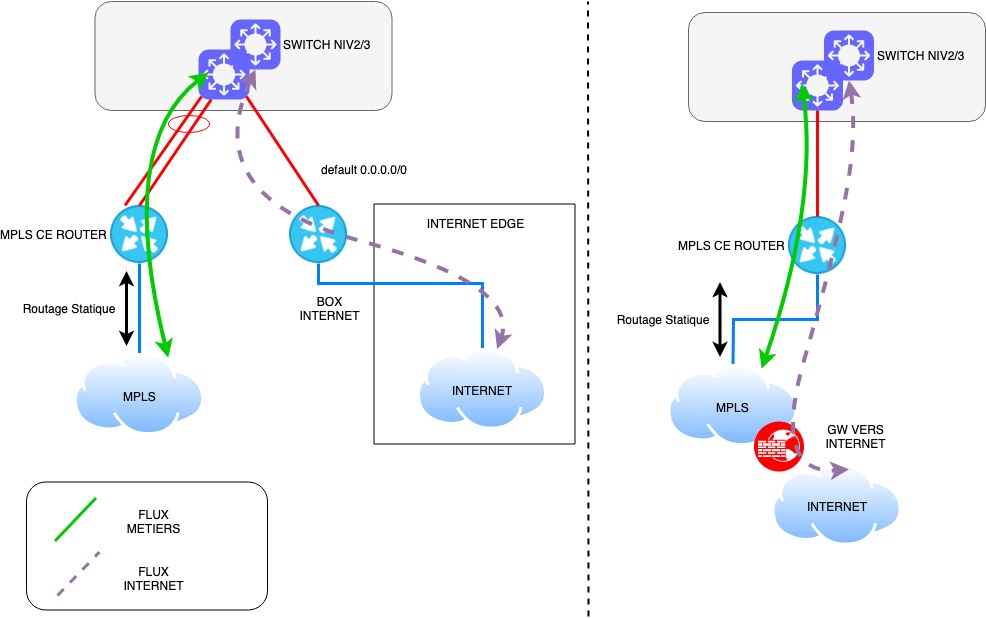

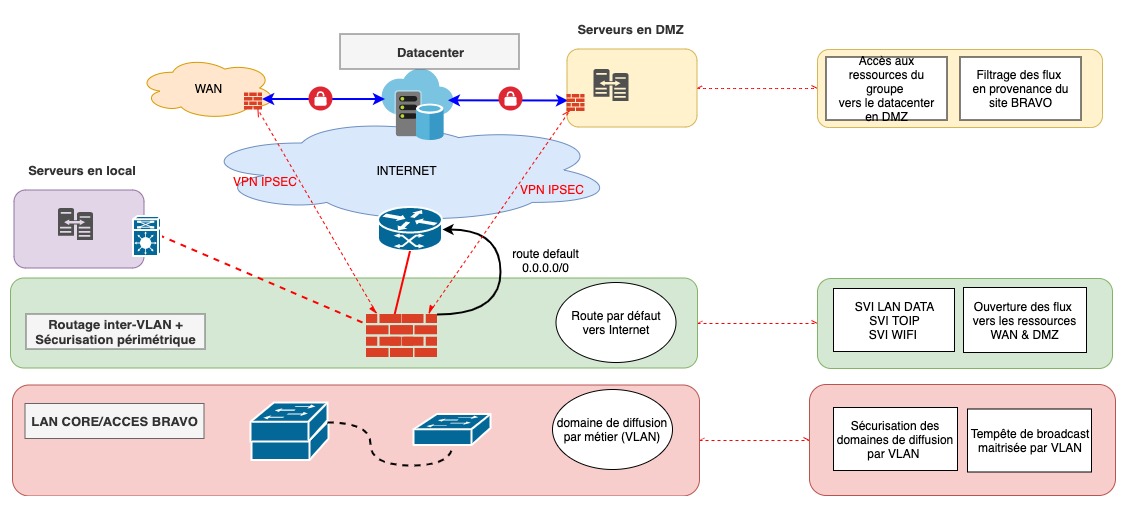

II – Interconnexion du site bravo: étude de cas.

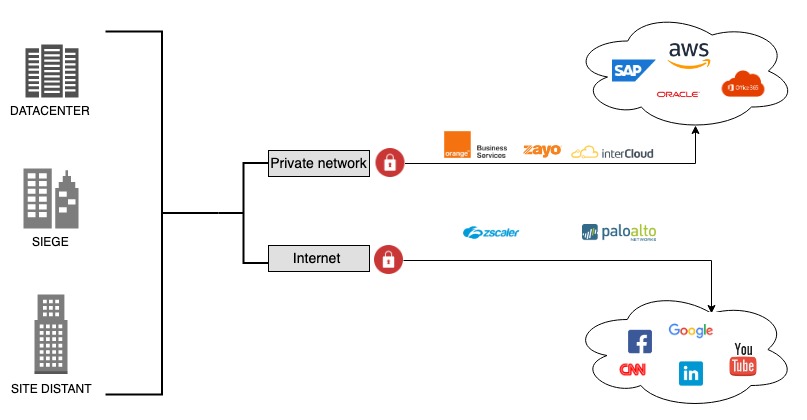

Architecture simplifiée

Nous avons vu lors des chapitres précédents, l’urgence d’interconnecter le SI ALPHA avec d’un site n’appartenant pas au groupe. La solution de mettre en place d’un vpn ipsec prend tout son sens ici. Nous allons devoir interconnecter dans un premier temps l’infrastructure tout en minimisant les impacts vis-à-vis de la sécurité.

Procédons maintenant à l’étape suivante, comment choisir notre solution en fonction de l’architecture globale du groupe?

La solution routée par un firewall semble convenir à notre besoin et respecte les critères suivants :

- Apporter une réponse aux besoins métiers existants et aux futures attentes,

- L’évolutivité et résilience,

- La sécurité périmétrique et la maitrise des flux en provenance d’un SI non maitrisé.

- Rapidité de mise en œuvre,

Regardons de plus près comment cette architecture peut s’interfacer avec le groupe.

L’architecture cible ci-dessous se compose ainsi:

- D’un cluster de firewall afin de porter le routage entre les différents services et assurer l’interconnexion (via IPSEC) avec le Datacenter du groupe APLHA.

- D’un switch managable et disposant de la fonctionnalité LAN BASE (possibilité d’établir une extension vers un local distant si besoin)

- D’une segmentation lan qui amène plusieurs avantages: étanchéité, performance, circonscription de panne, et sécurité.

|

Type de matériel

Une fois le design pensé, il nous faut également se poser les bonnes questions : quelle est la capacité du site ? Quels sont les types de flux qui vont transiter ? Ou encore, doit-t ‘on s’orienter vers un firewall next gen ? (offrant la possibilité de faire du filtrage au niveau applicatif etc..)

Les solutions de Fortinet permettent aujourd’hui de répondre à toutes ces questions tout en offrant un bon rapport qualité / prix qui leurs rendent compétitifs sur le marché d’aujourd’hui.

De même d’un point de vue d’administration de la solution, ces boitiers sont faciles à prendre en main et ne montrent aucune complexité à les configurer et quel que soit le type de site et de son niveau de sécurisation. Ces types de boitiers répondent largement aux exigences de notre besoin. Nous allons donc partir sur un modèle du type F90E offrant toutes les fonctionnalités de la gamme E avec une possibilité d’avoir une couche SD WAN depuis la version 6.2.

Ci dessous un lien permettant de voir le datasheet de ce type de boitier : https://www.fortinet.com/content/dam/fortinet/assets/data-sheets/FortiGate_90E_Series.pdf

Côté LAN, nous pouvons partir sur les nouvelles gammes switch cisco 9200 offrants de nouvelles fonctionnalités que des switch catalyst standard (2960X, 3650, 3850 etc). Ces nouvelles gammes possèdent 2 types de licence (sans l’offre DNA): Essentials et Advantage

Ces switch disposent en plus la possibilité de faire du devops, automation, SD accès etc..

Conclusion

Il est important de garder en mémoire qu’avant toute interconnexion, il est nécessaire d’apporter une analyse de risque sur le projet. En effet, effectuer une refonte pendant un projet de migration n’est pas toujours possible en amont. Il faut alors doubler la vigilance sur les flux entrants vers le Datacenter du groupe (en l’occurrence ici vers la DMZ).

Enfin, pour conclure ce chapitre, nous pouvons tout simplement résumer l’idée qu’en fonction de chaque type de site nous pouvons décliner et industrialiser une architecture standardisé.

Exemple de modèle d’architecture “type” que l’on retrouve en entreprise

| Site à un niveau

(petits sites PME/branch office) |

Site à deux niveaux

(Moyens sites immeuble/ branch office) |

Site à trois niveaux

Gros site (siège ou campus) |

|

| Architecture simplifiée | Pas de routage sur le lan

Site Mono raccordé |

Routage inter-vlan porté sur le cœur

Site mono raccordé |

Routage inter-vlan porté sur la brique de distribution

Site mono raccordé |

| Architecture redondée | Pas de routage sur lan

Site doublement raccordé |

Routage inter-vlan porté sur le cœur

Routage de la brique serveur sur le cœur Switch d’accès doublement raccordé |

Routage inter-vlan porté sur la brique de distribution

Routage de la brique serveur sur le cœur Switch d’accès doublement raccordé |